Loppu M365-hyökkäyksille 🔒 Helpot keinot Microsoft-tietoturvan parantamiseen

KTK varoitti taas M365-tilien murroista. Opi, miten Microsoft-ympäristön voi suojata simppelisti!

Suomen Kyberturvallisuuskeskus varoitti äskettäin M365-tilien ja -ympäristöjen murroista, sillä kohteeksi joutuneiden organisaatioiden määrä nousi jopa 121:een lokakuussa 2025. Työskentelen itse Microsoft-ympäristöjen tietoturvan kanssa päivittäin, halusin kirjoittaa tämän blogin auttamaan ylläpitäjiä pitämään omat ympäristönsä turvassa.

Hyökkäyksen anatomia

Ehkä arvaatkin, mistä nämä viimeisimmät hyökkäykset alkavat. Kyseessä on tietysti tietojen kalastelu eli "phishing". Viimeisimmissä hyökkäyksissä kalastelu on toteutettu mm. sähköpostilla, jonka mukaan käyttäjä on jakanut "invoice.pdf"-nimisen tiedoston Sharepointissa. Linkki saattaa jopa viedä Sharepointissa olevaan tiedostoon, jossa kuitenkin on linkki väärennetylle Microsoftin kirjautumissivulle. On tärkeää ymmärtää, että kalasteluviestit ovat lähivuosina parantunut huomattavasti, ja jopa kokenut henkilö voi vahingossa jäädä uhriksi. Olen viime aikoina nähnyt ympäri maailmaa tapauksia, joissa jopa Microsoft MVP:t ovat jääneet näiden tilimurtojen uhreiksi.

Initial Access -vaiheen jälkeen hyökkääjät käyvät yleensä läpi uhrin Outlookin ja heidän sähköpostinsa, yhteystietonsa ja muut tiedot, joita he voivat kerätä hyökkäyksen kohteena olevasta yrityksestä. Tämän jälkeen he lähettävät lisää tietojenkalasteluviestejä jokaiselle kontaktille, joka uhrilla on Outlookissaan, yrittäen korkata lisää tilejä.

Miten hyökkäys pysäytetään?

Tässä listattuna helppoja asioita, joilla hyökkäyksiä voidaan pyrkiä estämään:

Monivaiheinen tunnistautuminen - TÄHÄN EI POIKKEUKSIA

Tämän pitäisi olla juuri niin simppeliä kuin miltä se kuulostaa. Jokaisella käyttäjällä tulisi olla MFA käytössä, eikä tähän sääntöön saisi olla yhtään poikkeusta (Jopa break glass -tilillä pitäisi olla jokin MFA-metodi, esim FIDO-avain). Microsoft sanoo, että MFA estää 99,9% identiteettiin perustuvista hyökkäyksistä, eli on yllättävää että törmään vieläkin ympäristöihin, jossa MFA:ta ei oteta tosissaan.

Tavallisten käyttäjien tulisi käyttää vähintään Authenticator-sovellusta, kun taas ylläpitäjiltä tulisi vaatia kalastelun kestävää MFA:ta vähintään admin-portaaleihin. Suosittelisin tähän FIDO-avaimia tai Windows Hello for Businessia.

Ainoat tilanteet, joissa näen loppukäyttäjien valittavan MFA:sta, ovat silloin kun MFA on toteutettu huonosti. Älä pakota käyttäjiä tekemään MFA:ta uudelleen joka tunti, ja varmista, että sovelluksesi tukevat SSO:ta. Normaalissa päivittäisessä käytössä työläppärilläsi sinun ei pitäisi joutua syöttämään MFA-koodiasi melkein koskaan.

Conditional Access

Conditional Access -säännöt ovat yksi tärkeimmistä puolustuskeinoista hyökkäyksiä vastaan. Tuntuu kuitenkin että tästä tehdään usein vaikeampaa kuin sen pitäisi olla. Hyvän pohjan saa esimerkiksi jo seuraavilla säännöillä:

Vaadi luotettua yrityslaitetta kaikissa kirjautumisissa

- Vaadi hallittua laitetta kaikkiin sovelluksiin. Jos tämä ei ole mahdollista tai resursseihin pitää päästä henkilökohtaisilla laitteilla, vaadi joka kerta MFA.

Estä vanhat kirjautumismetodit

- SMTP, Exchange ActiveSync ja muut metodit jotka eivät tue modernia MFA:ta pitäisi lähtökohtaisesti aina estää. Poikkeuksia voi tehdä tunnuskohtaisesti legacy-järjestelmien vuoksi jos vaaditaan.

Blokkaa epäluotettavat maat

- Hyökkäyksiä ei voi estää kokonaan rajaamalla sallitut kirjautumiset esimerkiksi vain Suomeen, mutta harvoin haittaa tekee blokata joitain maita (esimerkiksi yksi Suomen rajanaapuri...)

Identity Protection

- Jos käytössä on E5 tai Entra ID P2, hyödynnä Identity Protectionia ja estä kirjautumiset, jos User Risk tai Sign-in Risk on "High". Riskitason määrittävä järjestelmä on yllättävän hyvä ja on monessa tilanteessa estänyt hyökkäyksiä jotka olisivat muuten menneet läpi.

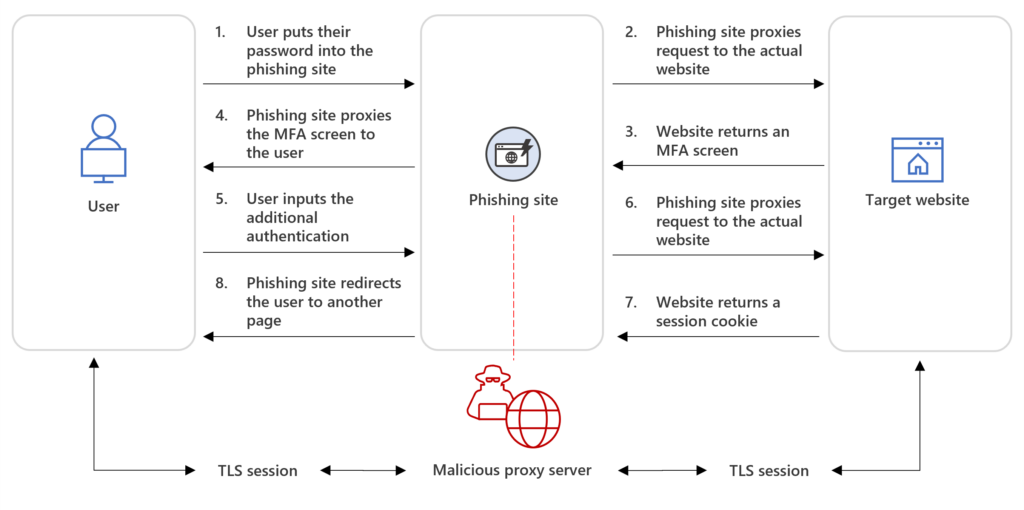

Token protection

Monet ovat varmasti lähivuosina kuulleet AiTM- eli "Attacker in the Middle" -hyökkäyksistä. Nämä hyökkäykset onnistuvat ohittamaan MFA:n varastamalla käyttäjän sessiokeksin salasanan sijaan.

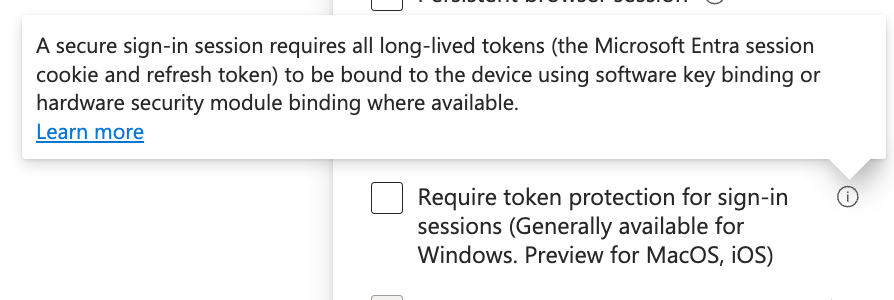

Microsoft on äskettäin torjunut näitä hyökkäyksiä erilaisilla ominaisuuksilla, joista yksi on Token Protection. Tämä ominaisuus toimii sitomalla sessiokeksin laitteeseen, jolle se on luotu (esimerkiksi työläppärisi) ja mitätöi keksin automaattisesti, jos joku yrittää käyttää sitä toisella laitteella.

Token Protection on nyt "GA:ssa" (Generally Available) Windowsille ja "Preview:ssa" macOS:lle. Se ei myöskään tällä hetkellä tue kaikkia clientteja, mutta tuettujen lista paranee koko ajan. Tämä on ominaisuus johon kannattaa todellakin tutustua, sillä oikein implementoituna se voi poistaa AiTM-hyökkäyksen riskin melkein täysin.

Kouluttaminen

Tämä on MFA:n ohella se asia, josta kaikki tuntuu olevan kuulleet jo kyllästymiseen asti. Mutta kyseessä on tärkeä asia, sillä työntekijöiden kouluttaminen taklaa tunnusmurtojen perimmäistä syytä: tietojenkalasteluhyökkäyksien tunnistamista.

Analyytikkona olen nähnyt valtavan määrän tietojenkalasteluviestejä, ja ne ovat nykyään oikeasti todella hyviä. En siis todellakaan syytä ketään siitä, että menee lankaan näihin kalasteluihin. Ylläpitäjänä siis on tärkeää kouluttaa työntekijät tunnistamaan hyökkäykset ja raportoimaan ne ylläpitäjille, koska silloin ylläpito voi helposti blokata lähettäjän ja yleensä poistaa viestit kaikkien postilaatikoista.

Microsoftilla on tähän työkalu E5 Security -paketissa: Attack Simulation Training, joka sisältyy Defender for Officeen. Tämä ominaisuus antaa sinun luoda tietojenkalastelukampanjoita valmiista pohjista tai täysin itse suunnitelluilla viesteillä. Tämän jälkeen voit seurata tuloksia työntekijöiden reaktioista - syöttävätkö he kirjautumistietonsa, raportoivatko he viestin ylläpitäjille vai poistavatko viestin suoraan. Attack Simulation Training on kehittynyt vuosien varrella jonkin verran, ja tiedän että alalla on jonkin verran kilpailua kolmannen osapuolen tuotteiden kanssa. Tällä ominaisuudella voi kuitenkin säästää rahaa, jos halua löytyy tehdä kalasteluviestit itse.

Mitä sinun pitäisi tehdä ylläpitäjänä, jos luulet, että olet joutunut hyökkäyksen kohteeksi?

Tässä muutama perusasia, jotka olisi hyvä olla tehtynä tai olisi hyvä tehdä, jos hyökkäys tapahtuu:

Näkyvyys

Näkyvyys tietojärjestelmiin on ehkä tärkein asia. Sillä et voi olla loppukäyttäjien ilmoittamisen varassa, että tiedät hyökkäyksestä. Tämä tarkoittaa valvontajärjestelmän kuten Sentinelin pystyttämistä, jonka jälkeen voit saada hälytyksiä epäilyttävistä tapahtumista. Ilman näkyvyyttä ja lokien säilömistä, tapauksen selvittäminen jälkikäteen voi olla erittäin vaikeaa tai jopa mahdotonta.

Automatisointi

Toinen asia, jonka voit tehdä Sentinelin ja Defender XDR:n kanssa, on automaattinen reagointi tapauksiin. Microsoftin oman Attack Disruption for AiTM:n lisäksi voit luoda omia automaatioita, jotka nollaavat käyttäjien istunnot, disabloi tilin tai pakottavat salasanan nollauksen tapauksessa, jossa näyttää siltä, että tili on saatettu murtaa.

Palautuminen ja mitigointi

Jos et onnistunut pysäyttämään hyökkäystä ennen kuin se tapahtui, seuraavaksi paras asia on palautua ja mitigoida uhka niin hyvin kuin mahdollista. Tämä tarkoittaa esimerkiksi seuraavien asioiden läpikäyntiä:

- Käy läpi lokit ja muodosta hyökkäyksestä aikajana ja raportti: Mitä tapahtui? Milloin tapahtui? Mistä hyökkäys tuli? Mitä hyökkääjä teki? Milloin huomasit hyökkäyksen? Milloin pysäytit hyökkäyksen?

- Jos et vielä ehtinyt, nollaa uhrin tilin salasana ja mitätöi kaikki istunnot. Tämä potkaisee hyökkääjän ulos, jos heillä on voimassa oleva istunto.

- Tarkista uhrin MFA-metodit ja varmista, ettei hyökkääjä rekisteröinyt omaa laitettaan MFA-metodiksi. Tätä tehdään välillä, että hyökkääjällä olisi takaportti ympäristöön vaikka salasana vaihdettaisiin tai sessiot kuoletettaisiin.

- Kirjoita perusteellinen raportti hyökkäyksen juurisyystä, miten mitigoit tapauksen ja mitä yrityksen pitäisi tehdä tulevaisuudessa ettei hyökkäystä tapahdu uudestaan.

Viimeinen kohta ei ole tärkeä vain organisaatiolle ja sen johtoryhmälle, vaan se on myös tärkeä asiakirjana, jonka voit antaa kumppaneille ja asiakkaille, joihin tietomurtosi on saattanut vaikuttaa. Näin voi käydä, jos hyökkääjä esimerkiksi lähettää tietojenkalasteluviestejä kaikille uhrin yhteystiedoille, mukaanlukien ulkopuolisille.

Mitäs sitten?

Vaikka kuinka hinkkaisit Conditional Access -sääntöjä täydellisiksi tai vetäisit kahdeksannetta Phishing-koulutusta henkilöstölle kuukauden sisään, pitää kuitenkin ymmärtää joitakin tosiasioita:

- Hyökkääjät kehittyvät jatkuvasti, joten myös tietoturvan kehittämistä pitää jatkaa jatkuvalla mallilla. Tietoturva ei ole enää vain projekti.

- Joskus et voi pysäyttää hyökkäystä, vaikka tekisit kaiken oikein. Seuraavaksi paras asia, jonka voit tehdä, on pienentää vahingon laajuutta.

Mielestäni tärkein asia kuitenkin on: Don't let perfect be the enemy of good. Älä tuhlaa aikaa yrittäessäsi luoda 110% täydellistä ratkaisua, vaan toteuta ratkaisu, joka vie 99% perille. Edes "melko hyvä" tietoturva on paljon parempi kuin ei mitään. Aivan kuten MFA:n pysäyttäessä 99% identiteettihyökkäyksistä, joskus tehokkaimman ratkaisun ei tarvitse olla se siistein ja coolein.